10 de septiembre de 2024

Medusa es un importante grupo de ransomware que surgió en 2023. A diferencia de la mayoría de los operadores de ransomware, Medusa ha establecido una presencia en la web superficial, junto con sus actividades tradicionales en la web oscura.

En 2024, Medusa continúa su campaña, lanzando ciberataques a un ritmo rápido y publicando cada pocos días sobre filtraciones publicadas y rescates activos. El grupo suele publicar información utilizando un blog de nombres de víctimas y vergüenza, X y Telegram . Si bien el enfoque de Medusa para administrar su presencia en línea combinado con sus capacidades ha generado una amplia atención, sus prácticas operativas dejan espacio para un mayor escrutinio.

La familia de malware ransomware Medusa

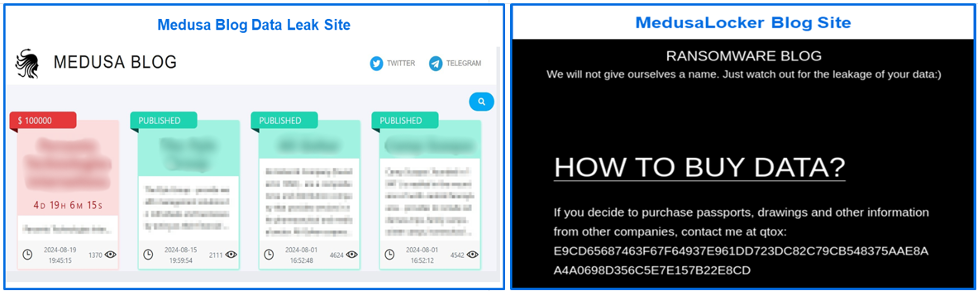

Una búsqueda de amenazas cibernéticas con el nombre Medusa arrojará resultados que incluyen más de una familia de malware. Es importante tener en cuenta que el ransomware Medusa se diferencia del ransomware conocido como MedusaLocker. Los dos grupos tienen tácticas, técnicas y procedimientos únicos. Medusa (ransomware) también es distinto del malware Medusa para Android.

Figura 1: Diferentes sitios: Medusa Blog y MedusaLocker (Ransomware Blog)

Demografía del ataque de Medusa

Medusa administra una operación de ransomware como servicio (RaaS) que emplea un modelo de participación en las ganancias , donde los afiliados reciben una parte sustancial de los pagos del rescate, mientras que el operador retiene una parte más pequeña.

Medusa es conocida por atacar sectores como la atención sanitaria, la fabricación y la educación . También han atacado a los sectores gubernamental y financiero. Se trata de un grupo de amenazas oportunistas que no se limita a atacar a víctimas de una región geográfica o área de interés específica. Han lanzado ataques contra organizaciones con sede en diversos países, incluidos Estados Unidos, Israel, Inglaterra , Australia, Emiratos Árabes Unidos, India, Irán, Portugal y muchos otros.

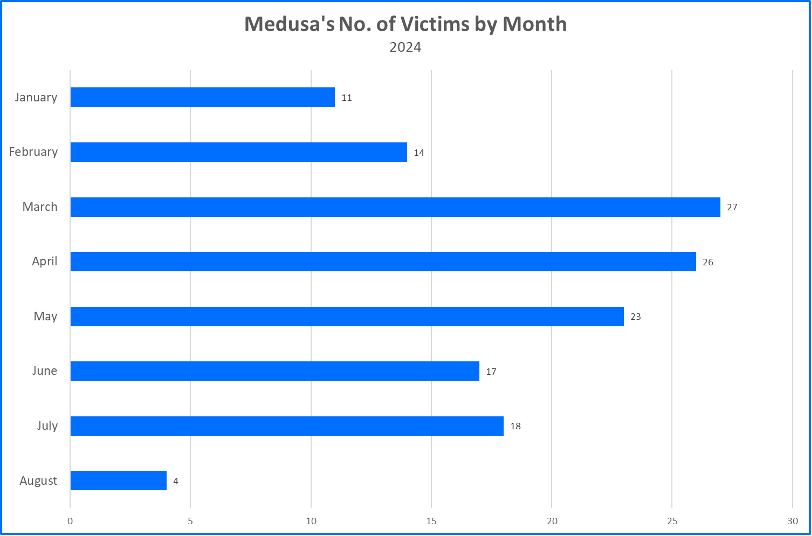

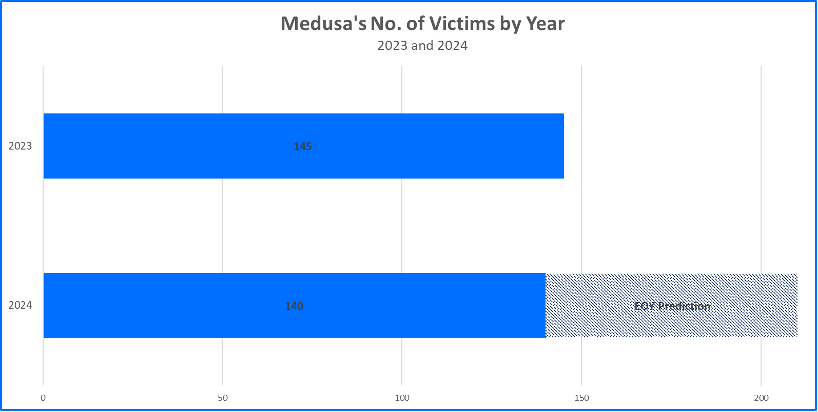

En 2023, Medusa atacó a un total de 145 víctimas. Desde entonces, los ataques han persistido. Bitdefender estima que Medusa se cobrará más de doscientas víctimas a finales del año calendario 2024.

Figura 2: Número de víctimas de Medusa por mes: 2024

Figura 3: Número de víctimas de Medusa por año: 2023 y 2024

El blog de Medusa

Medusa tiene un blog de nombres y vergüenza al que se puede acceder mediante Tor. Una vez que un usuario accede al sitio, completa un captcha para validar la entrada. El usuario debe volver a verificar, completando un nuevo CAPTCHA al actualizar la página o si está inactiva. El blog presenta publicaciones sobre organizaciones afectadas por sus ataques y un resumen de los datos robados o filtrados. Varias publicaciones desde julio de 2024 en adelante tienen más de 4000 vistas.

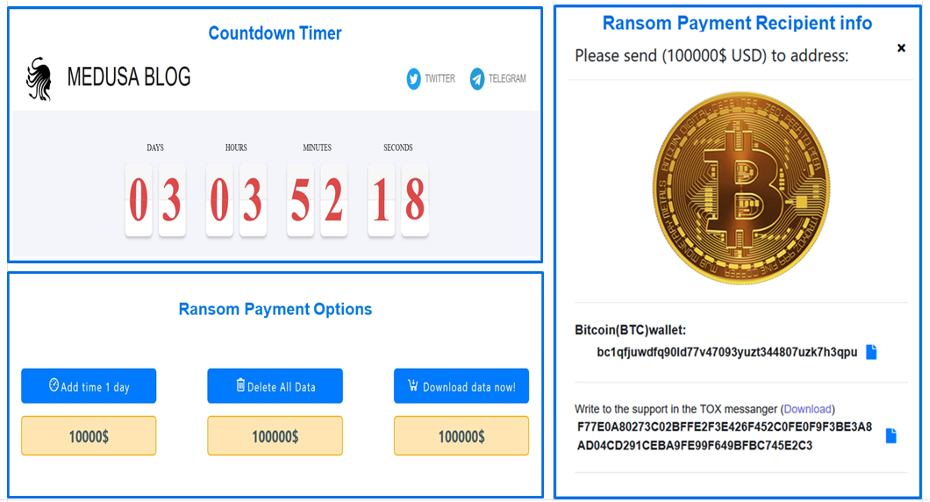

Un temporizador de cuenta regresiva muestra cuánto tiempo le queda a la organización víctima para contactar al grupo y realizar un pago. Bitcoin es el método de pago requerido y la víctima puede elegir entre varias opciones: pagar para descargar los datos robados, pagar para eliminar los datos robados o pagar para extender el plazo del rescate.

Figura 4: Temporizador de cuenta regresiva del ransomware, opciones de pago e información del destinatario del pago.

Una combinación de actividades en la Dark Web y la Clear Web

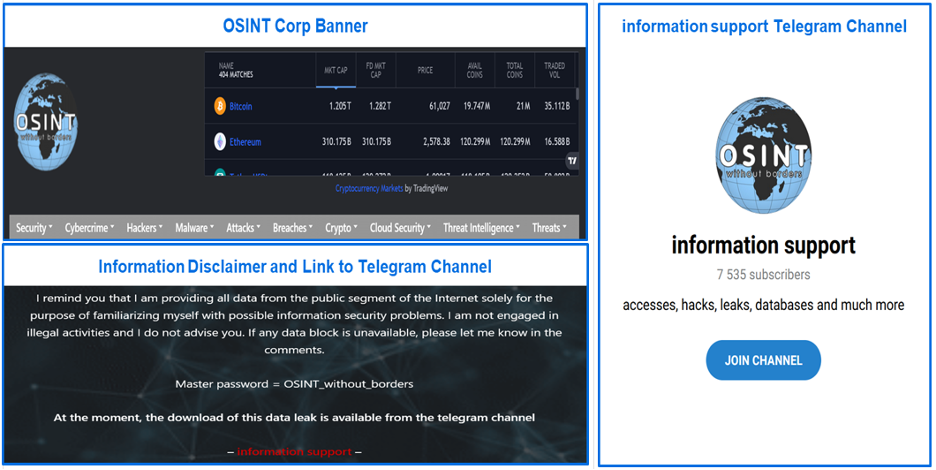

La presencia en línea de Medusa es una combinación inusual de actividades en la red oscura y en la red transparente. Si bien operar en la red oscura es algo habitual para los grupos de ransomware, la presencia en la red transparente de Medusa, en particular bajo la identidad “OSINT sin fronteras”, es muy inusual.

La identidad de ‘OSINT Without Borders’, junto con los perfiles vinculados a ‘Robert’ bajo varios apellidos, opera en un sitio web dedicado (osintcorp.net) y plataformas de redes sociales como X y Facebook. Aunque Medusa intenta presentar estas entidades como separadas, numerosas conexiones sugieren lo contrario. Por ejemplo, el sitio oficial de filtración de datos de Medusa se vincula a un canal de Telegram que comparte el mismo logotipo que ‘OSINT Without Borders’, y el propietario del sitio se refiere con frecuencia a Medusa de maneras que implican una afiliación cercana.

La conexión de Medusa con OSINT sin fronteras

Las consultas sobre las formas en que Medusa se comunica con el público siguen atrayendo la atención de los analistas de ciberseguridad y los equipos de investigación. OSINT Without Borders (osintcorp.net) es un sitio de blogs que publica información sobre infracciones, filtraciones y actividades de piratas informáticos. Varias empresas de ciberseguridad han supuesto que el equipo de relaciones públicas de Medusa administra el sitio . Medusa podría tener diferentes objetivos para mantener el sitio OSINT Without Borders, incluyendo impulsar contenido sobre sus filtraciones y ataques similares, promover esfuerzos de recopilación de inteligencia e identificar objetivos potenciales.

En OSINT Without Borders se publican varias publicaciones que ofrecen información sobre cómo descargar contenido relacionado con fugas de datos. Estas publicaciones aparecen en la sección Blog del autor y están acompañadas de reseñas en video. Al final de cada reseña de fuga de datos, se muestra una exención de responsabilidad que dice lo siguiente: “Les recuerdo que estoy proporcionando todos los datos del segmento público de Internet únicamente con el fin de familiarizarme con posibles problemas de seguridad de la información. No estoy involucrado en actividades ilegales y no les doy consejos. Si algún bloque de datos no está disponible, háganmelo saber en los comentarios”.

Los enlaces al contenido de la filtración de datos dirigen al usuario al canal de Telegram de soporte de información, el mismo canal vinculado en el Blog de Medusa.

Figura 5: Banner, aviso legal y enlace de Telegram de osintcopr.net

Continuando con el análisis de enlaces

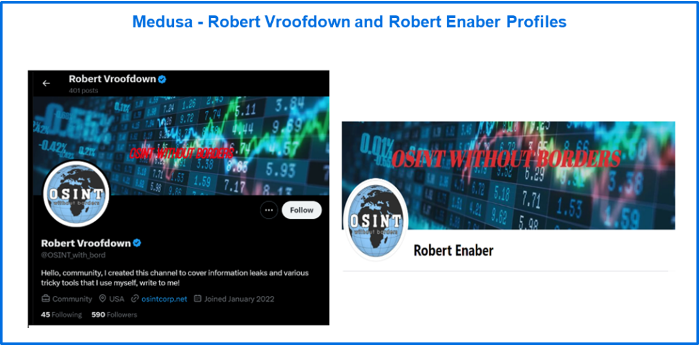

Si bien el contenido de OSINT Without Borders coincide con las publicaciones que se encuentran en otros medios, incluido el contenido del sitio de filtración de datos de Medusa, hay otras dos cuentas de redes sociales activas que actúan en nombre de este blog. Estas cuentas incluyen la cuenta X, @osint_with_bord, que está asociada con el nombre de usuario Robert Vroofdown y la página de Facebook OSINTwithoutborder asociada con el usuario Robert Enaber.

Figura 6: Perfiles de Robert Vroofdown y Robert Enabler.

No hay información disponible que permita atribuir a los usuarios de las cuentas de Robert a una ciudad, un lugar o una organización asociada específicos. Aun así, el uso que hace OSINT Without Borders y, por extensión, Medusa de las redes sociales de esta manera es inusual y choca con las convenciones comunes sobre cómo deben operar los grupos de ransomware.

También hay cuentas que ya no están activas y que representan enlaces a Medusa. Un usuario llamado t0mas de un antiguo sitio de OSINT Without Borders conocido como osintcopr.uk tenía una cuenta en BreachedForums ; tras el cierre del sitio por parte de las fuerzas del orden, no se han realizado otras conexiones. Un canal de YouTube de OSINT Without Borders estuvo activo en el pasado, sin embargo, el canal fue eliminado tras un informe de un usuario en 2022.

El uso de X y Telegram por parte de Medusa

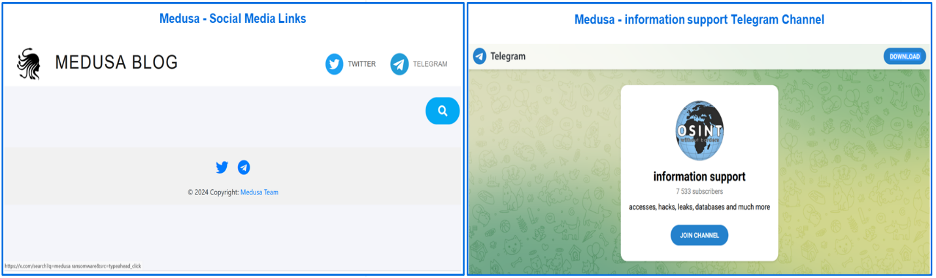

El blog de Medusa incluye enlaces a X y Telegram. Sin embargo, el enlace a X no lleva a una cuenta dedicada, sino que devuelve resultados de búsqueda para el término “medusa ransomware”, que también incluye referencias al grupo MedusaLocker.

Figura 7: Redirección de Medusa a X resultados de búsqueda.

Un enlace de Telegram que aparece en el blog de Medusa dirige a los usuarios al canal de soporte de información.

Figura 8: Enlaces de redes sociales de Medusa y canal de Telegram.

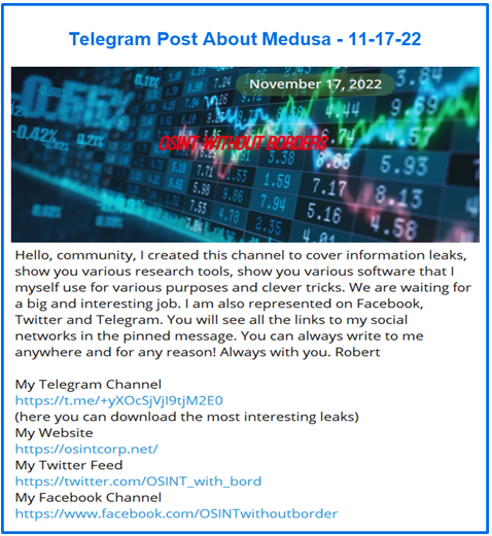

El canal de soporte de información tiene publicaciones que datan del 30 de julio de 2021, incluida una mención de una filtración de datos. Un anuncio de Robert del 17 de noviembre de 2022 hace referencia al lanzamiento del sitio osintcorp.net, un feed de Twitter, una página de Facebook y un canal de Telegram. Las publicaciones que hacen referencia a Medusa aparecen en las semanas posteriores al anuncio de noviembre de 2022.

Figura 9: Anuncio del canal de soporte de información de noviembre de 2022.

Aparte de las filtraciones de datos, los enlaces de Medusa a la cebolla se comparten en todo el canal de soporte de información. El organizador del canal de Telegram a menudo presenta a Medusa de forma positiva, refiriéndose al grupo de ransomware como “mi amigo” y “el mejor equipo” en múltiples ocasiones. El grupo también se llama medusa, posiblemente debido a que el contorno de la imagen de Medusa forma la forma de una criatura con tentáculos.

Figura 10: Menciones al ‘mejor equipo’: Medusa

Al examinar el uso del lenguaje por parte del organizador del canal de soporte de información, hay casos inusuales que indican un cambio de tono o, tal vez, la actitud del organizador hacia Medusa. Varias publicaciones simplemente llaman a Medusa “Mis amigos del grupo de hackers”, mientras que otras comienzan con “Medusa decidió no ser mezquina y hackeó”. Se desconoce si esta frase “decidió no ser mezquina” es el resultado de un problema de dominio del lenguaje o es indicativa de un conflicto entre los miembros del grupo de ransomware, frustraciones sobre las operaciones u otra dinámica.

Figura 11: Publicaciones con diferente lenguaje y tono haciendo referencia a Medusa.

El uso de Telegram por parte de Medusa es notable debido a su facilidad de acceso, conexiones evidentes que se vinculan con las identidades de osintcorp y su presencia continua. El canal sigue activo con más de 700 archivos compartidos.

Riesgos de las operaciones de Medusa

Comunicar información sobre filtraciones de datos y víctimas de ataques de ransomware en la red transparente es un tipo de acción que puede poner en peligro el éxito de una operación. Eventos como la infiltración por parte de grupos de ciberseguridad también pueden suponer un desastre para una operación si se expone información que permita identificar a los actores maliciosos y las tecnologías que utilizan.

Un evento reciente descubierto por Dark Atlas en el verano de 2024 provocó que Medusa sufriera una importante falla en sus operaciones de seguridad . Las capacidades de Medusa se redujeron una vez que la cuenta en la nube del grupo se volvió visible y accesible para un grupo no deseado. Dark Atlas, el grupo que descubrió la brecha de seguridad, obtuvo información de un archivo de configuración sobre el mecanismo necesario para autenticar la cuenta de Medusa.

Equipado con un token put.io , Dark Atlas pudo configurar un proxy web para observar los parámetros necesarios en el proceso de autenticación. Ingresaron el token put.io del archivo de configuración como el valor necesario para completar la autenticación de la cuenta . Una vez que se otorgó el acceso a través de este proceso de autenticación, Dark Atlas pudo ver información sobre las víctimas comprometidas y los datos filtrados; comenzaron a tomar medidas para eliminar la información de las víctimas .

Si bien este evento representa un caso en el que los datos y el acceso a los recursos de Medusa se vieron comprometidos, es un ejemplo sorprendente que demuestra las contramedidas disponibles cuando las herramientas efectivas de un grupo de ransomware fallan debido a la divulgación de información.

La cadena de ataque

Medusa ha recibido una amplia cobertura en las noticias y en los foros de ciberseguridad debido a su estilo de ataque. Las capacidades avanzadas asociadas a la ejecución y la evasión de la defensa resaltan cómo grupos como Medusa operan como amenazas formidables y en constante evolución.

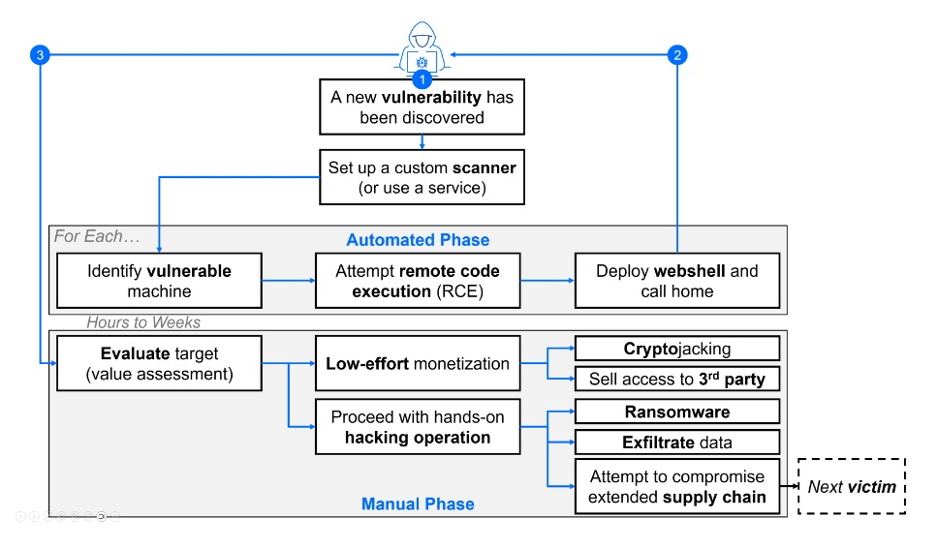

Apuntar a vulnerabilidades conocidas es fundamental para que los actores de ransomware como Medusa tracen su ruta de ataque. El diagrama a continuación ilustra esta táctica, una práctica común en los manuales de estrategias de los grupos de ransomware.

Figura 12: El ataque de ransomware: desde el descubrimiento de la vulnerabilidad hasta la implementación del ransomware.

Acceso inicial

Medusa obtiene acceso a un sistema de destino a través de una debilidad conocida, como la vulnerabilidad de inyección SQL de Fortinet EMS. CVE-2023-48788 afecta a entornos que tienen FortiClient EMS, versiones 7.2 a 7.2.2 y 7.0.1 a 7.0.10 , instalado para administrar puntos finales.

La vulnerabilidad permite al atacante enviar solicitudes web maliciosas que contienen instrucciones SQL . La entrada SQL maliciosa está diseñada para alterar el parámetro FCTUID que se encuentra en la sección de encabezado de las solicitudes y se pasa al servicio FCTDas de Fortinet. FCTDas es un programa que interpreta las solicitudes entrantes que se enrutan a la base de datos del servidor SQL.

Después de que el parámetro FCTUID cae víctima del proceso de inyección SQL, lo que permite al atacante manipular las consultas de la aplicación, el atacante pasa la entrada SQL para emitir el comando xp_cmdshell . xp_cmdshell es un componente nativo de SQL Server de Microsoft. Cuando se invoca el comando, el atacante realiza una ejecución de código remoto , emitiendo comandos que afectan al servidor afectado y a los recursos y hosts conectados. Medusa crea un webshell en el servidor explotado para intercambiar cargas útiles y datos del host. Esto se logra utilizando un servicio como bitsadmin . El webshell está configurado para cifrar y/o ocultar el tráfico.

Persistencia

Medusa establece la persistencia a través de varios métodos. El grupo emplea herramientas RMM comprometidas en sus campañas, como ConnectWise, PDQDeploy y AnyDesk. Medusa utiliza RMM que probablemente estén en la lista blanca. El grupo también completa procesos de descubrimiento para enumerar las aplicaciones en el entorno de la víctima. Los resultados del descubrimiento permiten al atacante validar los tipos de programas que puede introducir en el host, enmascarando su iteración comprometida del programa como una versión legítima.

Medusa transfiere el programa comprometido y otras cargas útiles al sistema de la víctima a través de bitsadmin. Dado que el RMM normalmente tiene un instalador confiable, una vez cargado en el sistema de la víctima, Medusa continúa su cadena de ataque y evade las sospechas.

La persistencia también se establece una vez que se ejecutan los comandos de PowerShell para modificar los valores de la clave de registro en los hosts víctimas, como se ejecutan en HKLM y HKCU para garantizar que la ejecución se produzca al inicio.

Ejecución

Medusa aprovecha los scripts de PowerShell para ejecutar comandos que afectan a los sistemas host, extraen datos y hacen referencia al código binario y ejecutable necesario para lanzar el ataque de ransomware y realizar el cifrado. En la fase de ejecución, se ejecuta gaze.exe, que elimina una multitud de servicios mediante la emisión del comando net. También carga archivos que hacen referencia a enlaces TOR para acciones de exfiltración de datos.

El ransomware de Medusa utiliza cifrado RSA asimétrico para codificar los archivos y directorios específicos que incluyen una copia de la nota del ransomware de Medusa. Las extensiones de los archivos en esas rutas se modifican y terminan en .medusa o mylock; las extensiones que hacen referencia al inicio de un programa, la dependencia de un programa o un acceso directo, como .exe, .dll o .lnk, suelen excluirse del proceso de cifrado para garantizar que algunas utilidades permanezcan activas y funcionales.

Movimiento lateral

Medusa normalmente obtiene credenciales como resultado de explotar el servidor vulnerable y extraer credenciales de LSASS. Medusa establece un movimiento lateral utilizando bitsadmin para transferir archivos maliciosos desde su shell web a los hosts de la víctima. También pueden utilizar otras herramientas, como PSExec, para el mismo propósito.

Evasión de defensa

Si bien existen medios comunes para contrarrestar una medida de defensa o recuperación, como aprovechar WMI para eliminar copias de seguridad y copias de sombra de volumen, Medusa también tiene una medida más sofisticada en juego. Después de que se instala una versión maliciosa de un RMM en un host, también se cargan los controladores vulnerables. Los controladores son fundamentales para identificar servicios vinculados a soluciones antimalware y otro software de seguridad.

Los controladores enumeran los procesos activos, los comparan con una lista proporcionada y detienen los procesos específicos que coinciden. Un informe documenta que los productos de punto final de Sophos se ven afectados por esta técnica de omisión de antimalware. Actualmente, los recursos de Medusa que combaten la detección de antimalware y otras tecnologías de seguridad son capaces de eliminar más de doscientos procesos .

Marcadores/conjuntos de datos de rescate

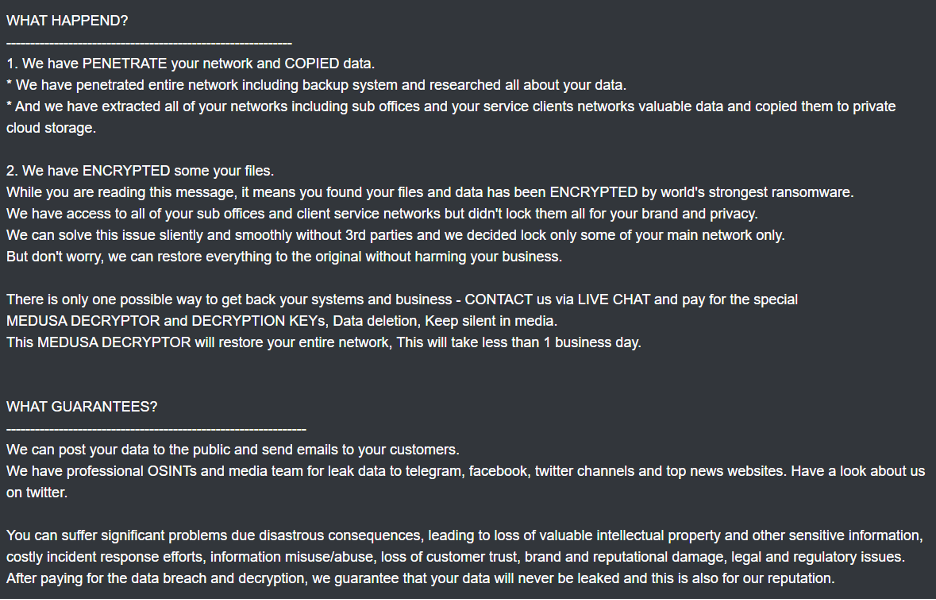

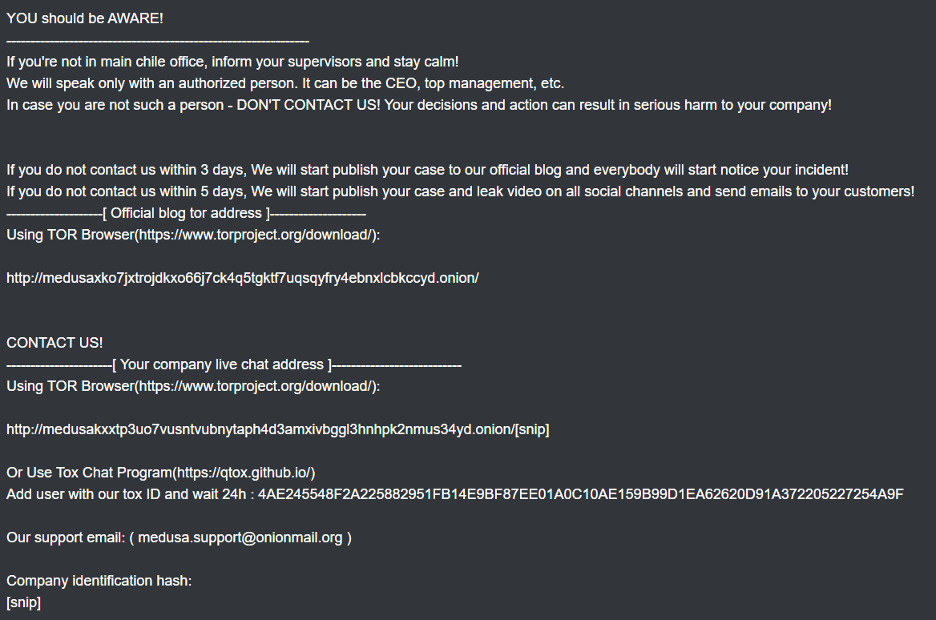

Identificar la documentación y la información intercambiada entre el grupo de ransomware, las víctimas y otras partes afectadas es importante para aclarar y anticipar sus acciones. El contenido de una nota del ransomware Medusa se muestra en las siguientes imágenes. En ella se muestra que las víctimas son informadas de lo sucedido y se les proporcionan los medios para ponerse en contacto directamente con el grupo de ransomware si desean restaurar el acceso a sus datos y sistemas y evitar que sus datos queden expuestos.

Figura 13: Extracto de la nota de rescate de Medusa 1.

Figura 14: Extracto de la nota de rescate de Medusa 2.

Conclusión

Si bien Medusa ha cultivado una imagen que ha transformado las percepciones asociadas con los operadores de ransomware y el anonimato, reconocer sus métodos de comunicación a lo largo del tiempo junto con sus capacidades actuales es crucial para comprender las fortalezas del grupo y sus deficiencias recientes. Medusa ha demostrado crecimiento y versatilidad y seguirá desafiando tanto el análisis investigativo como los esfuerzos de respuesta a incidentes.

Recomendaciones

Existen estrategias de múltiples capas que una organización puede implementar para ayudar a protegerse contra un ataque de ransomware. Una organización puede incorporar las mejores prácticas en su estrategia de seguridad, lo que incluye abordar las brechas en las medidas de seguridad de prevención, protección, detección y respuesta.

Las soluciones de inteligencia de amenazas adecuadas pueden proporcionar información crítica sobre los ataques. Bitdefender IntelliZone es una solución fácil de usar que consolida todo el conocimiento que hemos recopilado sobre las amenazas cibernéticas y los actores de amenazas asociados en un único panel para los analistas de seguridad, incluido el acceso al servicio de análisis de malware de última generación de Bitdefender. Si ya tiene una cuenta IntelliZone, puede encontrar información estructurada adicional en Identificadores de amenazas que incluyen:

BDtqpfqhza , BD98p5roln , BDzvmi5tqg , BD9aahgwjl , BDk6g4uxx0 , BDlfcgc1p5 , BDnaoq2i64 , BDagc6055o , BD3la9cb6l , BDyx55wmzy , BDepqx44v2 , BDjmwroq3w , BD29rjx4uw , BDufoxxr8t y BDf8tfdbb4 .

Las prácticas de seguridad que se incluyen en la prevención, como la gestión de parches y la gestión de riesgos, son muy útiles para que una organización pueda llevar a cabo acciones fundamentales que mitiguen problemas como el uso de componentes de sistema desactualizados o vulnerables. Las prácticas de seguridad de protección, que incluyen, entre otras, la protección de la red , la protección contra malware y la protección contra ransomware , también son fundamentales para mantener seguros los datos confidenciales y los recursos del sistema.

Por último, las prácticas definidas en detección ( Investigación de incidentes y Análisis forense y Respuesta a amenazas ) ayudan a las organizaciones a mantener prácticas continuas para identificar actividades e IOC a investigar y medidas para responder a eventos e incidentes a medida que ocurren.

Para obtener más información, contamos con un informe técnico completo dedicado al ransomware que se actualiza periódicamente para reflejar las últimas tendencias y amenazas. Además de proporcionar información detallada sobre el ransomware, incluye un mapeo detallado de la cartera de Bitdefender en las distintas etapas de un ataque de ransomware, lo que ofrece información sobre cómo nuestras soluciones pueden ayudar a las organizaciones a prevenir, detectar y mitigar eficazmente los incidentes de ransomware.

Indicadores de compromiso

| Direcciones IP |

|---|

| 103.217.41.10 |

| 194.28.50.70 |

| 198.54.123.60 |

| 45.61.185.34 |

| 176.123.9.68 |

| 103.131.70.228 |

| 91.219.236.204 |

| 193.178.169.19 |

| SHA-256 |

|---|

| 4d4df87cf8d8551d836f67fbde4337863bac3ff6b5cb324675054ea023b12ab6 |

| 657c0cce98d6e73e53b4001eeea51ed91fdcf3d47a18712b6ba9c66d59677980 |

| 736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270 |

| 7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb95 |

| 9144a60ac86d4c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669 |

| SHA1 |

|---|

| 5d5027305deb2cb2fd263fea9a6011af |

| 35dfc1fcb06fe31264a3fc7ff307e166 |

etiquetas

Seguridad empresarialRansomwareInvestigación de amenazasInteligencia de amenazas

Autor

Jade marrón

Jade Brown es investigadora de amenazas en Bitdefender. Es una líder de opinión en materia de ciberseguridad a la que le apasiona contribuir a operaciones que involucran estrategias de ciberseguridad e investigación de amenazas. También tiene una amplia experiencia en análisis e investigación de inteligencia.Ver todas las publicaciones

Fuente : Bitdefender.com